昨天晚上做着做着突然就睡着了, 今天继续补上. 说实话, 因为使用编辑器不熟练, 10分钟不到解决的challenge,写博客要花上一个小时(笑~)

Cartographer

这个挑战值30分, 难度中等偏易, 由Arrexel编辑上传.

问题描述

Some underground hackers are developing a new command and control server. Can you break in and see what they are up to?

一些地下黑客们正在开发一款新的远程命令控制服务器. 你能黑进去看看他们在做什么吗?

解题思路

信息收集

打开网页, 发现是一个比较简单的登录界面(post-form表单), 需要输入用户名和密码:

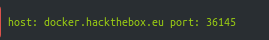

尝试多种弱密码组合均未成功, 经过抓包分析, post-form表单字段为username和password. 问题来了, 该网页不返回任何错误登录提示.

题目标题Cartographer(制图)看上去也没有任何线索. 难道是在提示我要用sqlmap? 但目前也没有任何线索表名该网页GET任何字段.

SQL注入

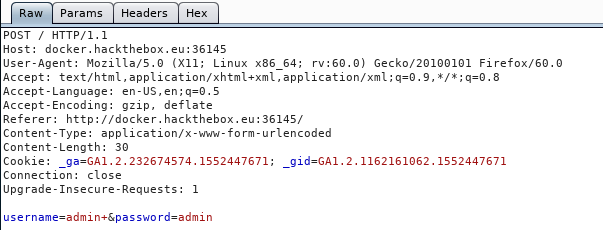

既然知道该网站不返回任何错误提示, 那首先就该把暴力破解的优先度排在最后, 而且同时对用户名和密码破解无疑大大增加了其破解难度. 这里我首先进行的尝试是对登录界面进行sql注入, 一些常见的sql注入bypass用户登录的方式可在 这里 找到. 其原理我就不多讲了, 同时在用户名和密码栏里输入:

' or ''='

有趣的事情发生了, 主页面出现"Cartographer is still under Construction"(页面任在建设中)字样, 且网页url重定向为 http://docker.hackthebox.eu:36145/panel.php?info=home

Get flag!

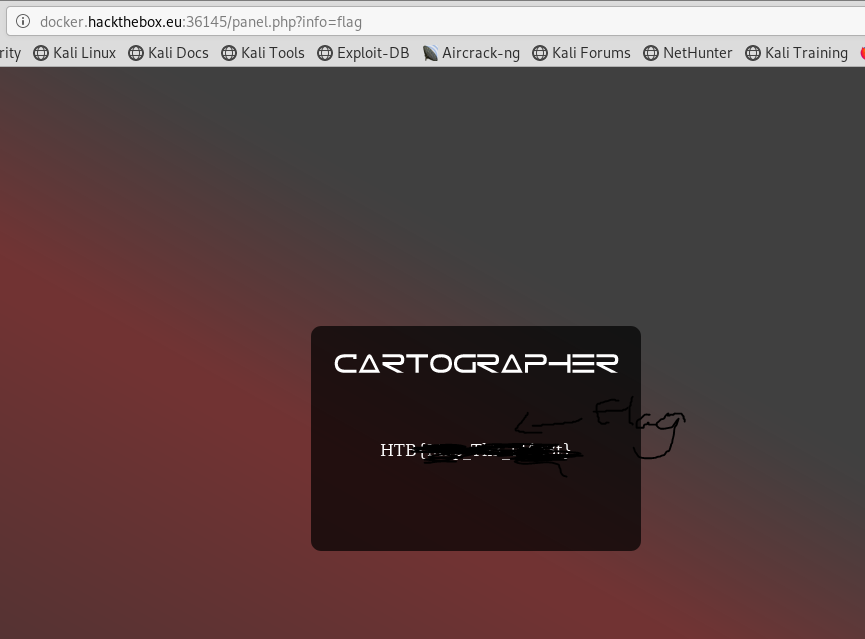

这里提示很明显, panel.php接受info参数来更新页面内容. 根据CTF的传统, flag所在的位置一般很明显. 所以在这里尝试将info值改为flag.

夺旗成功, 30 points get!

Comments | NOTHING